사건

2014구합15108 과징금부과처분취소

원고

주식회사 ○○○

피고

방송통신위원회

변론종결

2016 . 5 . 26 .

판결선고

2016 . 8 . 18 .

주문

1 . 피고가 2014 . 6 . 26 . 원고에 대하여 한 ' 과징금 7 , 000만 원 부과 ' 처분을 취소한다 .

2 . 소송비용은 피고가 부담한다 .

청구취지

주문과 같다 .

이유

1 . 전제사실 : 처분의 경위와 내용

가 . 원고의 지위 등

원고는 전기통신사업법상의 전기통신사업자이자 구 「 정보통신망 이용촉진 및 정보 보호 등에 관한 법률 」 ( 2014 . 5 . 28 . 법률 제12681호로 개정되기 전의 것 , 이하 ' 구 정보 통신망법 ' 이라 한다 ) 이 정한 정보통신서비스 제공자이다 . 원고가 개설한 마이올레 홈페 이지 ( my . olleh . com ) 는 일반 가입자 ( 고객 ) 가 요금명세서를 조회할 수 있는 홈페이지이다 . 원고가 개설한 올레클럽 홈페이지는 원고 상담사 또는 일반 가입자가 포인트 조회 등을 할 수 있는 홈페이지이다 .

나 . 해킹 사고 발생

김●● ( 해커 ) 은 2013 . 8 . 8 . 부터 2014 . 2 . 25 . 까지 마이올레 홈페이지를 통하여 불법 적으로 접근하여 타인의 요금명세서를 조회하는 방식으로 합계 11 , 708 , 875건 ( 이용자 수 기준 9 , 818 , 074명 ) 의 개인정보를 유출하였다 . 또 다른 해커는 올레클럽 홈페이지의 DB 서버에 에 합계 약 2 , 753회 접속하여 합계 83 , 246건의 개인정보를 유출하였다 ( 이하 모두 합하여 ' 이 사건 해킹사고 ' 라고 한다 ) .

다 . 이 사건 해킹사고 경위

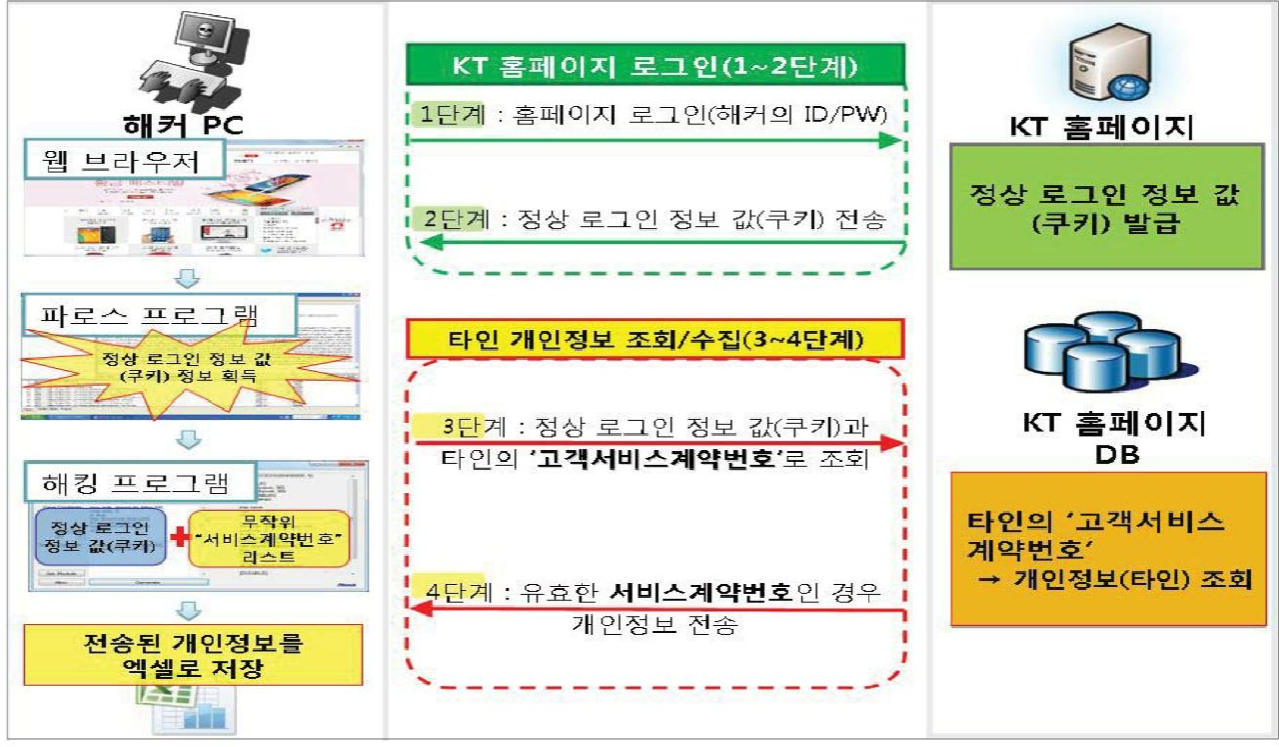

1 ) 마이올레 홈페이지 부분

해커는 다음과 같은 방법과 경로로 개인정보를 유출해간 것으로 추정된다 .

가 ) 해커는 자신의 PC에 파로스 프로그램을 설치 · 실행한 후 마이올레 홈페이지 에 접속하여 로그인 버튼을 누르고 자신의 인증 정보 ( ID , 비밀번호 ) 를 입력하였다 .

나 ) 마이올레 홈페이지의 웹 서버는 사용자 인증 정보를 통합인증 서버로 전송하 고 , 통합 인증 서버는 해커가 웹 사이트 가입 회원이고 비밀번호가 일치하는지를 판별

한다 . 일치할 경우 웹 서버는 해커가 회원 자격으로 로그온 되었다는 정보를 사용자 PC에 전달한다 . 이때 해커의 서비스계약번호1 ) 가 쿠키2 ) 내에 저장된다 .

다 ) 해커가 웹 브라우저에 표시된 메뉴 중 ' 요금명세서 보기 ' 를 선택하면 웹 브라 우저는 해커의 요금명세서 표시 화면을 웹 서버에 요청한다 . 누구의 정보를 요청하는 지는 ' 서비스계약번호 ' 에 의해 결정되는데 , 이 단계에서는 서비스계약번호 항목이 해커 의 서비스계약번호로 채워져 있다 . 해커는 웹 브라우저의 요청 메시지가 웹 서버에 전 송되기 전에 자신의 PC에 있는 파로스 프로그램을 이용해서 전송을 멈춘다 . 해커는 파 로스 프로그램을 통해 웹 브라우저의 요청 메시지 중 해커의 서비스계약번호로 되어 있는 ' 서비스계약번호 항목 ' 을 임의의 9자리 숫자로 변경한 후 ' 전송 ' 버튼을 누르면 ' 바뀐 서비스계약번호 ' 에 대한 요금 조회 메시지가 웹 서버로 전송된다 . 웹 서버는 해 당 작업 요청을 웹 애플리케이션 서버에 넘긴다 .

라 ) 마이올레 홈페이지의 웹 애플리케이션 서버는 ' 바뀐 서비스계약번호 ' 의 요금 정보 데이터를 ESB 서버3 ) 에 요청하고 ESB 서버는 DB 서버에 API4 ) 형태로 요금정보 데이터를 요청한다 . DB 서버는 데이터베이스 조회 명령을 통해 ' 바뀐 서비스계약번호 ' 의 요금 정보 데이터를 추출하여 이를 ESB 서버로 전달하고 , ESB 서버는 웹 애플리케 이션 서버로 , 웹 애플리케이션 서버는 이를 사용자 PC로 송신한다 . 사용자 PC는 수신 한 정보를 이용해 웹 브라우저 화면에 ' 바뀐 서비스계약번호 ' 에 해당하는 요금명세서 페이지를 표시한다 .

마 ) 해커는 ' 바뀐 서비스계약번호 ' 에 해당하는 사용자의 요금 정보와 웹 서버가 웹 브라우저에 송신해 준 ' 고객의 이름 , 주민등록번호 , 주소 , 서비스가입정보 ' 등 ( 이는 웹 브라우저 화면에는 표시되지 않는다 ) 을 파로스 프로그램을 통해 수집한다 . 해커는 서비스계약번호 항목에 해당하는 임의의 9자리 숫자를 계속 변경하는 자동화된 컴퓨터 프로그램을 이용하여 위 과정을 반복하였다 .

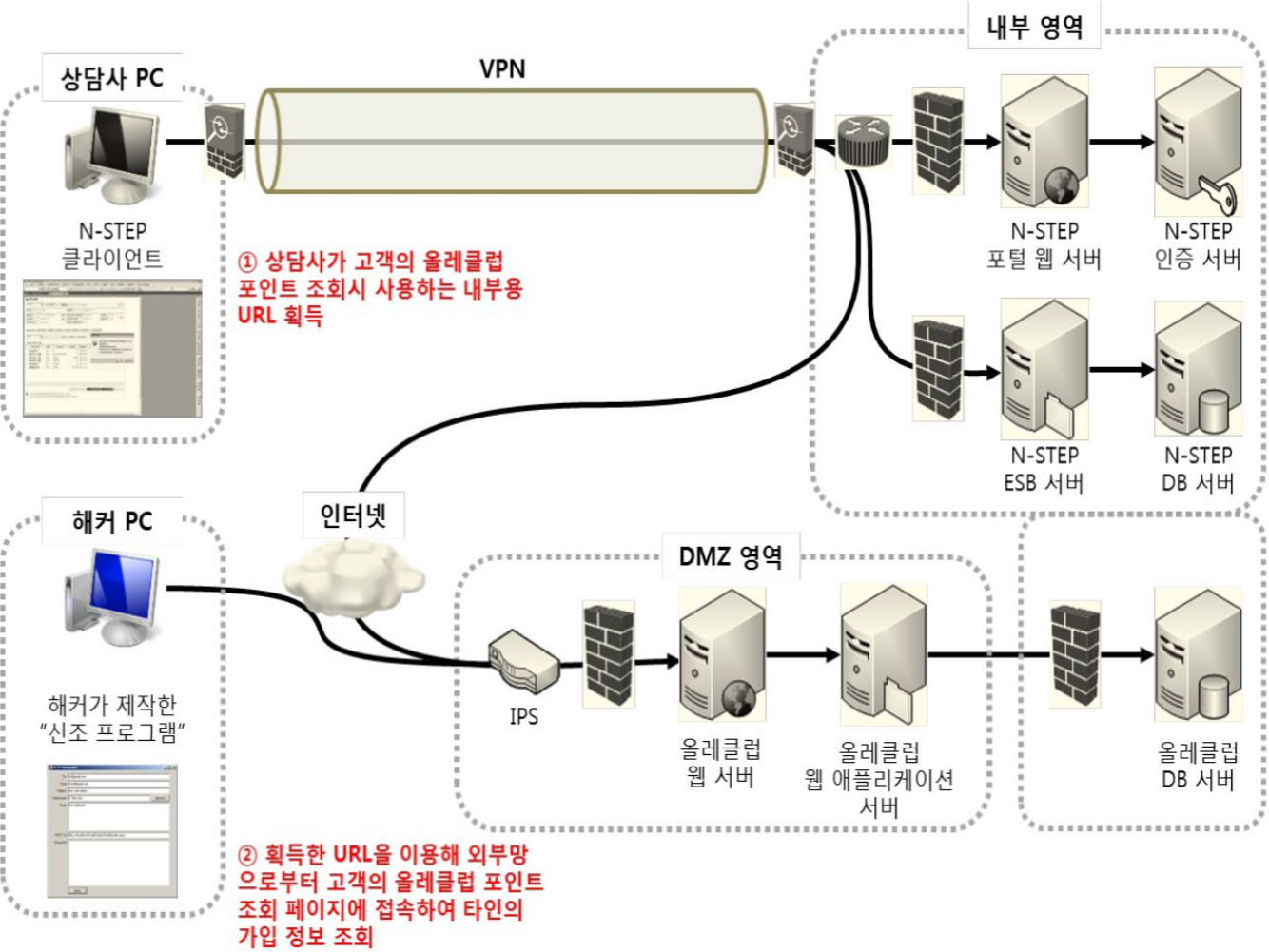

2 ) 올레클럽 홈페이지 부분

가 ) DB 서버에 정상적으로 접속하는 경로는 다음과 같다 .

( 1 ) 올레클럽은 원고의 휴대전화 대리점 내에 위치한 PC에서 상담사가 고객과 가입 상담을 하며 고객의 올레클럽 포인트를 조회하거나 , 원고의 휴대전화 서비스 가 입자가 자신의 올레클럽 포인트를 조회하는 데 사용할 수 있다 . 원고의 상담사가 올레 클럽 포인트를 조회하기 위해서는 N - STEP5 ) 시스템을 통하여야 한다 . N - STEP 시스템 은 원고의 상담사 또는 대리점이 PC에서 실행하는 N - STEP UI ' 클라이언트 구성 ' 과 원 고의 데이터센터에서 실행하는 ' 서버 구성 ' 으로 나눌 수 있다 . 대리점에는 VPN6 ) 장치 가 설치되어 있고 이것은 원고의 데이터센터 내 VPN 서버와 연결하여 터널을 구성하 도록 미리 설정되어 있다 .

( 2 ) 원고의 상담사는 N - STEP 시스템에 유효한 ID와 그에 대응하는 비밀번호 를 입력하여야 하고 , MAC 주소7 ) 도 N - STEP 포털 서버로 전송된다 . N - STEP 포털 서 버는 이를 AUT 서버로 전달하고 , AUT 서버는 접속을 시도하려는 사용자 계정이 정상 적으로 접속이 허용된 사용자인지 여부를 확인하여 접속이 허용된 사용자일 경우 인증 토큰을 N - STEP 포털 애플리케이션 서버로 전달한다 .

( 3 ) N - STEP 포털 애플리케이션 서버가 대리점 PC에 설치된 웹 브라우저에 인증토큰을 보내면 웹 브라우저는 N - STEP UI 프로그램을 실행하고 , 인증토큰을 N - STEP UI로 전달받는다 . N - STEP UI는 자신이 가진 인증토큰을 AUT 서버에 전송하 고 , AUT 서버가 정상적으로 발급된 인증토큰이라고 확인해 주면 N - STEP 프로그램을 사용할 수 있다 .

( 4 ) 상담사는 N - STEP UI 프로그램 중 ' 올레클럽 포인트 조회 ' 메뉴를 선택하 면 N - STEP UI 프로그램은 그 상담사의 ID , 요청 작업이 내려진 애플리케이션 이름 등 의 정보를 암호화하고 이들 정보를 조합하여 인터넷 접속 주소인 URL을 즉석에서 생 성한다 . 해당 URL 접속 요청을 데이터센터 쪽으로 전송하나 이 요청을 처리할 올레클 럽 웹 서버는 공중망인 인터넷에 접하여 있으므로 라우터를 통해 외부로 보내진다 .

( 5 ) 올레클럽 웹 서버는 URL을 해석 ( parsing ) 하여 가입자 정보를 조회할 수 있는 화면을 보내준다 . 상담사는 N - STEP UI 프로그램 내 팝업으로 표시된 창에서 ' 전 화번호 , 고객명 등 ' 을 기준으로 가입자를 검색하여 해당 가입자의 올레클럽 포인트와 더불어 휴대전화 모델명 , 요금제 , 가입일 등을 조회할 수 있는 화면을 보게 된다 .

( 6 ) 상담사는 전화번호 등 원하는 기준을 선택하고 검색어를 입력한 뒤 ' 검색 ' 버튼을 누르면 N - STEP UI 프로그램은 검색 명령을 올레클럽 웹 서버에 전달하고 이 는 올레클럽 웹 애플리케이션 서버로 전달된다 . 올레클럽 웹 애플리케이션 서버는 올 레클럽 DB 서버로 검색 요청을 보내고 , 올레클럽 DB 서버는 검색을 하여 그 결과를 웹 애플리케이션 서버로 응답한다 . 최종적으로 대리점 내 상담사 PC는 올레클럽 웹 애 플리케이션 서버로부터 검색 결과를 전달받아 원하는 가입자에 대한 올레클럽 포인트 를 알 수 있다 .

나 ) 해커는 다음과 같은 방법과 경로로 개인정보를 유출해간 것으로 추측된다 .

( 1 ) 해커는 상담사가 사용하는 PC에 불상의 방법으로 접근하여 네트워크 모니 터링 도구를 설치하였다 . 해커가 설치한 네트워크 모니터링 도구가 실행된 상태에서  상담사는 N - STEP 포털에 접속한다 .

상담사는 N - STEP 포털에 접속한다 .

( 2 ) 상담사는 정상적인 N - STEP 사용자 계정으로 로그온한 후 N - STEP UI 프 로그램의 메뉴를 이용하여 일상적인 휴대전화 고객 처리 업무를 진행한다 . 해커는 네 트워크 모니터링 도구에 기록된 내용을 통해 N - STEP 프로그램 내에서 ' 고객의 별 포 인트 조회 ' 기능을 선택하는 경우 사용되는 인터넷 주소 ( URL ) 를 획득한다 .

( 3 ) 해커는 대리점 내 상담사의 PC가 아닌 일반 공중망 인터넷에 위치한 PC 에서 위 URL로 접속한다 . 해커는 ' 고객의 별 포인트 조회 ' 화면에서 정상적인 상담사 와 마찬가지로 ' 전화번호로 검색하기 ' 를 선택하고 검색어 란에 임의의 전화번호를 입력 한 뒤 ' 검색 ' 버튼을 누른다 . 올레클럽 웹 서버 및 웹 애플리케이션 서버는 상기 조회 를 처리하기 위해 올레클럽 DB 서버에 질의하고 , 올레클럽 DB 서버는 검색된 결과를 웹 애플리케이션 서버로 응답하며 웹 애플리케이션 서버는 해커의 PC로 검색 결과를 회신한다 .

라 . 피고의 처분

피고는 2014 . 6 . 26 . 이 사건 해킹사고와 관련하여 원고가 구 정보통신망법 제28조 제1항 제2호 , 그 시행령 제15조 , 구 「 개인정보의 기술적 · 관리적 보호조치 기준 」 ( 2015 . 5 . 19 . 방송통신위원회 고시 제2015 - 3호로 개정되기 전의 것 , 이하 ' 이 사건 고시 ' 라고 한다 ) 제4조 제2항 , 제5항 , 제9항을 위반하였다고 보아 , 구 정보통신망법 제64조의3 제 1항 제6호에 따라 과징금 7 , 000만 원을 부과하는 처분을 하였다 ( 이하 ' 이 사건 처분 ' 이 라 한다 ) . 그 구체적인 처분 사유는 다음과 같다 .

[ 인정 근거 ] 다툼 없는 사실 , 갑 1 , 14 , 15 , 45 , 46 , 47 , 55호증 , 을 1호증의 각 기재 ,

변론 전체의 취지

2 . 당사자의 주장 요지

가 . 원고

원고는 퇴직자의 사용자 계정 ( ID ) 을 폐쇄함으로써 개인정보처리시스템에 대한 접근 권한을 말소하였다 .

원고는 침입차단 및 침입탐지 기능을 갖춘 시스템을 설치하고 제대로 운영함으로 써 이 사건 고시 제4조 제5항을 준수하였다 .

이 사건 해킹사고에 이 사건 고시 제4조 제9항을 적용할 수 없다 . 또한 원고는 개 인정보 유출을 방지할 수 있는 필요하고 적절한 조치를 취함으로써 이 사건 고시 제4 조 제9항을 준수하였다 .

나 . 피고

이 사건 고시 제4조 제5항의 ' 시스템 운영 ' 에는 ' 웹 서버 접속 로그 기록 ' 등을 재 분석하여 불법적인 정보 유출 시도를 탐지하는 것이 포함된다 . 그러나 원고는 이를 이 행하지 않아 파라미터 변조를 탐지하지 못하였다 .

동일 IP 주소에서 개인정보가 포함된 요금명세서를 대량으로 조회하는 것은 이상행 위이고 이는 ' 로그 기록 분석 ' 에 의하여 탐지할 수 있음에도 , 원고는 이를 탐지하지 못 했다 .

point . gook . co . kr : 100 사이트는 인가받은 개인정보취급자만이 사내망에서 접근할 수 있는 웹페이지인데 해커가 이를 외부망을 통해 접속하였음에도 이를 탐지하지 못하였

퇴직자의 접근권한이 말소되지 않아 해커가 퇴직자 ID를 이용하여 아무런 인증 없 이 point . gook . co . kr : 100에 접속하여 개인정보를 외부로 유출하였는바 , 이는 이 사건 고 시 제4조 제2항 , 제9항을 위반한 것이다 .

3 . 판단의 전제

가 . 관련 법령

별지 1 기재와 같다 .

나 . 이 사건 고시의 해설서 ( 을 7호증 )

별지 2 기재와 같다 .

다 . 관련 법리

1 ) 침익적 행정처분의 근거가 되는 행정법규는 엄격하게 해석 적용하여야 하고 행 정처분의 상대방에게 불리한 방향으로 지나치게 확장해석하거나 유추해석하여서는 안 되며 , 그 입법 취지와 목적 등을 고려한 목적론적 해석이 전적으로 배제되는 것은 아 니라 하더라도 그 해석이 문언의 통상적인 의미를 벗어나서는 안 될 것이다 ( 대법원 2008 . 2 . 28 . 선고 2007두13791 판결 등 참조 ) .

2 ) 정보통신서비스가 ' 개방성 ' 을 특징으로 하는 인터넷을 통하여 이루어지고 정보 통신서비스 제공자가 구축한 네트워크나 시스템 및 운영체제 등은 불가피하게 내재적 인 취약점을 내포하고 있어서 이른바 ' 해커 ' 등의 불법적인 침입 행위에 노출될 수밖에 없고 , 완벽한 보안을 갖춘다는 것도 기술의 발전 속도나 사회 전체적인 거래비용 등을 고려할 때 기대하기 쉽지 아니한 점 , 해커 등은 여러 공격 기법을 통해 정보통신서비

스 제공자가 취하고 있는 보안조치를 우회하거나 무력화하는 방법으로 정보통신서비스 제공자의 정보통신망 및 이와 관련된 정보시스템에 침입하고 , 해커의 침입 행위를 방 지하기 위한 보안기술은 해커의 새로운 공격 방법에 대하여 사후적으로 대응하여 이를 보완하는 방식으로 이루어지는 것이 일반적인 점 등의 특수한 사정이 있다 .

그러므로 정보통신서비스제공자가 구 정보통신망법 제28조 제1항이나 정보통신 서비스이용계약에 따른 개인정보의 안전성 확보에 필요한 보호조치를 취하여야 할 법 률상 또는 계약상 의무를 위반하였는지 여부를 판단함에 있어서는 , ① 해킹 등 침해사 고 당시 보편적으로 알려져 있는 정보보안의 기술 수준 , ② 정보통신서비스 제공자의 업종 · 영업 규모와 정보통신서비스 제공자가 취하고 있던 전체적인 보안조치의 내용 , ③ 정보보안에 필요한 경제적 비용 및 효용의 정도 , ④ 해킹 기술의 수준과 정보보안기술 의 발전 정도에 따른 피해 발생의 회피 가능성 , ⑤ 정보통신서비스 제공자가 수집한 개인정보의 내용과 개인정보의 누출로 인하여 이용자가 입게 되는 피해의 정도 등의 사정을 종합적으로 고려하여 , 정보통신서비스제공자가 해킹 등 침해사고 당시 사회통 념상 합리적으로 기대 가능한 정도의 보호조치를 다하였는지 여부를 기준으로 판단하 여야 한다 ( 대법원 2015 . 2 . 12 . 선고 2013다43994 판결 등 참조 ) .

4 . 판단 : 이 사건 처분의 적법 여부

가 . 이 사건 고시 제4조 제2항에 관하여

1 ) 당사자의 주장

가 ) 원고

개인정보에의 접근은 식별 · 인증 인가의 순서로 행해지는데 , 식별과 인증이 불가 능하도록 사용자 계정을 말소하면 접근권한도 말소되는 것이다 . 원고는 계정관리시스 템 및 N - STEP 인증 서버의 데이터베이스상 퇴직자 ( 김기태 ) 의 사용자 계정 ( ID ) 을 말소 함으로써 개인정보처리시스템에 대한 접근권한을 말소하였다 .

해커가 불상의 방법으로 취득한 URL 주소 중 퇴직자 ID의 변환 값은 greeting message로 사용되었을 뿐 본인과 일치하는지 여부를 확인하기 위한 인증 수단으로 사 용된 것이 아니다 . 따라서 접근권한 말소 여부와 이 사건 해킹사고 발생 사이에 인과 관계가 없다 .

나 ) 피고 ,

퇴직자 계정을 사용 중지한 것만 가지고 퇴직자의 접근권한을 말소하였다고 보 기 어렵다 . 원고는 퇴직자 계정의 접근권한을 말소하지 않아 이 사건 고시 제4조 제2 항을 위반하였다 .

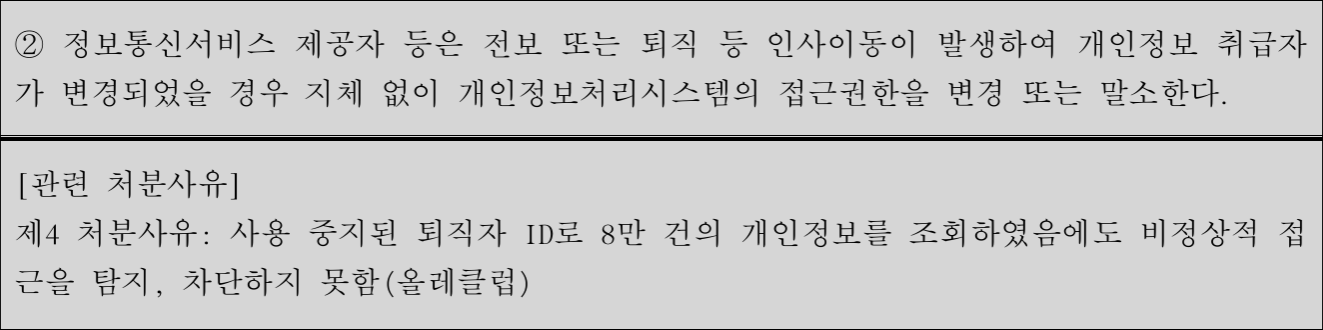

2 ) 이 사건 고시 제4조 제2항 위반 여부 : 긍정

앞서 인정하였거나 갑 7호증 , 을 16호증의 각 기재 , 증인 임을규 , 최진영의 각 일 부 증언 , 변론 전체의 취지를 통하여 알 수 있는 다음 사정을 종합하여 볼 때 , 원고는 제4 처분사유와 관련하여 이 사건 고시 제4조 제2항을 위반하였다고 판단한다 .

가 ) 이 사건 고시 제4조 제2항은 " 접근권한을 말소하여야 한다 " 고 규정하고 있 고 , 이 사건 고시의 해설서에는 임직원이 퇴직한 경우 ' 해당 사용자의 계정을 삭제 ( 또 는 폐쇄 ) ' 하라고 설명하고 있다 .

나 ) 개인정보처리시스템으로의 ' 접근 ' 은 단순히 인증 절차를 통한 접속에 국한되 는 것이 아니라 , 서버와 서버 사이의 이동 , 데이터의 송수신 등을 통하여 개인정보처리 시스템에 가까이 다가가는 것을 광범위하게 포함한다 . 따라서 ' 접근권한 말소 ' 는 , 퇴직 자의 계정으로는 개인정보처리시스템에 어떠한 접근도 가능하지 않도록 계정을 전면적 으로 폐기하는 방법 등으로 개인정보처리시스템의 전 과정에서 식별되어 접근하지 못 하도록 하는 조치를 취하였야 한다는 의미로 보아야 한다 .

다 ) 김◎◎가 2013 . 1 . 14 . 원고에서 퇴사하였고 원고가 계정관리시스템 및 N - STEP 인증 서버의 데이터베이스상 그의 사용자 계정 ( ID ) 을 말소한 것은 맞다 . 그러 나 이는 ' 계정 사용 중지 ' 에 해당하고 , 그것만으로는 이 사건 고시 제4조 제2항에 정한 , 퇴직자의 개인정보처리시스템에 대한 ' 접근권한 말소 ' 에 해당하지 않는다고 본다 .

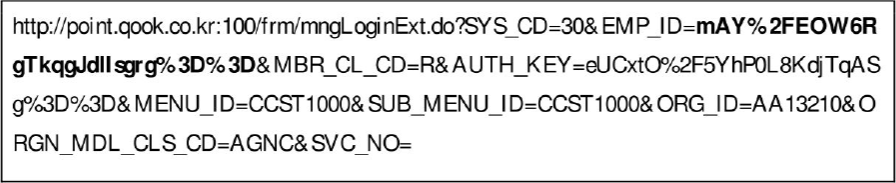

라 ) 해커가 불상의 방법으로 취득한 아래의 URL 주소에는 ' 퇴직자 ID 변환 값 ' ( 굵은 글자 ) 이 포함되어 있고 , 해커는 그 URL 주소를 통하여 ' 고객의 별 포인트 조회 ' 를 할 수 있었다 . 해킹에 사용된 URL 중 ' 퇴직자 ID 변환 값 ' 에 해당하는 EMP _ ID가 공란인 경우 에러가 발생하였다 . 따라서 원고가 퇴직자의 접근권한을 말소하지 않음으 로 인하여 해커가 개인정보처리시스템에 접근하여 개인정보를 누출하였다고 볼 수밖에 없다 .

<해커가 사용한 URL주소>

나 . 이 사건 고시 제4조 제5항에 관하여

1 ) 당사자의 주장

가 ) 원고 ,

( 1 ) 이 사건 고시 제4조 제5항은 침입차단과 침입탐지 기능을 포함한 시스템을 설치하여 용법에 따라 운영하라는 것이다 . 원고는 침입차단 및 침입탐지 기능을 갖춘 침입방지시스템 ( IPS ) 등을 설치하여 적절히 운영하였다 .

( 2 ) 제1 처분사유 관련 : 파라미터 변조는 잘 알려진 해킹 방법이긴 하나 이를 방지하기가 쉽지 않으므로 , 파라미터 변조를 방지하지 못했다고 하여 이 사건 고시 제 4조 제5항을 위반하였다고 볼 수 없다 .

( 3 ) 제2 처분사유 관련 : 해커의 요금명세서 대량 조회 행위에 대하여 당시 원고 의 입장에서는 ' 이상행위 ' 로 보기 어려웠다 . 그 대량 조회를 탐지하지 못했다고 하여 이 사건 고시 제4조 제5항을 위반하였다고 볼 수 없다 .

( 4 ) 제3 처분사유 관련 : 올레클럽 사이트는 애초에 외부에서의 접속도 허용된 사이트였고 , 따라서 사내망에서의 접근만 허용됨을 전제로 외부 IP주소를 차단할 이유 가 없었다 .

나 ) 피고

( 1 ) ' 개인정보처리시스템 ' 에 웹 서버가 포함되고 ' IP주소 등 ' 에는 웹 서버 접속 로그 기록이 포함되므로 , 이 사건 고시 제4조 제5항의 ' 운영 ' 에는 웹 서버 로그 기록 등을 재분석하여 불법적인 정보 유출 시도를 탐지하는 것이 포함된다 .

( 2 ) 제1 처분사유 관련 : 파라미터 변조는 잘 알려진 취약점으로 웹 서버 접속 로그 분석을 통하여 ' 불법적인 개인정보 유출 시도 ' 를 탐지할 수 있었음에도 , 그러하지 않았다 .

( 3 ) 제2 처분사유 관련 : 이 사건 고시 제4조 제5항은 ' 이상행위 ' 대응을 포함한 다 . 동일한 ID와 동일한 IP 주소를 통해서 새벽 시간에 개인정보가 포함된 요금명세서 를 대량으로 조회를 한 것은 이상행위에 해당한다 . 그럼에도 원고는 이런 비정상적인 대량 조회를 탐지하지 못했다 .

( 4 ) 제3 처분사유 관련 : 올레클럽 사이트 ( point . qook . co . kr : 100 ) 는 인가받은 개 인정보취급자만이 사내망에서 접근할 수 있는 웹페이지임에도 , 해커가 외부 인터넷망 에서 인증 없이 접근하였다 . 이는 이 사건 고시 제4조 제5항을 위반한 것이다 .

2 ) 이 사건 고시 제4조 제5항 해석

가 ) ' 시스템 설치 ' 의 의미

앞서 본 관련 법리와 아래 사정을 종합하여 볼 때 , 이 사건 고시 제4조 제5항 의 ' 시스템 설치 ' 는 침입차단 및 침입탐지 기능을 갖춘 , 상용화되고 인증된 설비를 설 치하는 것으로 족하다고 본다 .

( 1 ) 정보통신망법 시행령 제15조 제2항 제2호는 " 정보통신망법 제28조 제1항 제2호에 따라 정보통신서비스 제공자 등은 개인정보에 대한 불법적인 접근을 차단하기 위하여 개인정보처리시스템에 대한 ' 침입차단시스템 ' 및 ' 침입탐지시스템 ' 을 설치 · 운영 하여야 한다 " 는 취지로 규정하고 있다 . 그에 따라 이 사건 고시 제4조 제5항은 그 ' 침 입차단시스템 및 침입탐지시스템 ' 의 내용을 구체화하고 있다 .

( 2 ) 이 사건 고시의 해설서는 그 시스템에 관하여 다음과 같이 설명하고 있다 .

( 3 ) 이 사건 고시 제4조 제5항에 정한 ' 시스템 ' 이란 통상 보안업계에서 칭하는 침입차단시스템과 침입탐지시스템을 말하는 것으로 볼 수 있다 ( 갑 제30호증의 기재 ) .

나 ) ' 시스템 운영 ' 의 의미

관련 법리를 토대로 , 앞서 든 증거를 통하여 알 수 있는 아래 사정을 종합하여 볼 때 , 이 사건 고시 제4조 제5항의 ' 시스템 운영 ' 이란 위에서 본 ' 침입차단 및 침입탐 지 기능을 갖춘 설비 ' 를 그 통상적인 기능과 용법에 맞게 제대로 운영하는 것을 말하 고 , 여기에 웹 서버 접속 로그 기록을 실시간으로 분석하거나 사후에 상시적으로 분석 하는 것이 포함된다고 볼 수 없다 .

( 1 ) 이 사건 고시의 해설서는 이 사건 고시 제4조 제5항의 ' 시스템 운영 ' 의 예 로 , ' 침입차단 정책 설정 , 침입탐지 로그 분석 , 로그 훼손 ' 을 들고 있다 . 여기에서 ' 침입 탐지 로그 분석 ' 은 기본적인 보안 장비인 침입탐지시스템 ( IDS ) 과 침입방지시스템 ( IPS ) 을 상정한 로그 분석의 의미라고 볼 수 있다 ( 갑 제30호증의 기재 ) .

( 2 ) 뒤에서 보는 바와 같이 ' 개인정보처리시스템 ' 은 개인정보를 처리할 수 있 도록 체계적으로 구성한 데이터베이스관리시스템 ( DBMS ) 을 의미하고 , 여기에 웹 서버 등이 포함된다고 볼 수 없다 . 또한 ' IP 등 ' 은 침입차단시스템 및 침입탐지시스템에서 차 단 및 탐지하는 IP ( Internet Protocol ) 주소 , 포트 ( port ) 를 의미하고 , 여기에 ' 웹 서버 접 속 로그 기록 등이 포함된다고 볼 수 없다 . 따라서 이 사건 고시 제4조 제5항의 ' 시스 템 운영 ' 에 웹 서버 접속 로그 기록 분석까지 포함된다고 보기는 어렵다 .

( 3 ) 이 사건 고시 제4조 제5항은 해킹 등 침해 사고를 방지 · 차단하기 위한 조 치를 취할 의무를 부과하는 규정임은 분명하지만 , 소위 ' 이상행위 ' 라는 개념은 모호하 고 추상적이어서 해킹으로 인한 정보 유출의 ' 모든 경우 ' 가 이상행위에 해당하고 이 사 건 고시 제4조 제5항의 규율 범위에 들어간다고 볼 수는 없다 .

( 4 ) 을 8호증 ( ' 개인정보의 안전성 확보조치 기준 ' 해설서 ) 에 , 「 개인정보의 안전 성 확보조치 기준 」 ( 이하 ' 행정자치부 고시 ' 라고 한다 ) 제5조 제1항8 ) 에 대하여 " 불법적 인 접근 및 침해사고 방지를 위해서는 침입차단 및 침입탐지 기능을 갖는 장비 설치와 더불어 적절한 침입차단 및 침입탐지 정책 설정 , 로그 분석 및 이상행위 대응 , 로그 훼 손 방지 등 적절한 운영 · 관리가 필요하다 " 고 기재되어 있기는 하다 . 그러나 위 해설서 는 행정자치부 고시에 관한 것이고 이 사건 해킹사고 후인 2015 . 2 . 경에 각종 해킹 사 고의 원인을 분석하고 대응방안을 마련하는 차원에서 위와 같은 내용을 포함시킨 것으 로 보므로 , 이 사건 해킹사고 시점을 기준으로 이 사건 고시를 해석하는 데 직접 영향 을 미친다고 볼 수 없다 .

( 5 ) 피고는 인가받지 않은 접근이나 비정상적인 접근을 ' 이상행위 ' 로 보아야 하고 이에 대해 대응하기 위하여 ' 침입차단 및 침입탐지 기능 ' 을 갖춘 시스템 ( 실시간 로그 분석 또는 상시적 사후 로그 분석 프로그램 ) 을 설치 · 운영하였어야 한다고 주장한 다 . 그러나 다른 해설서 내용이나 일반적인 법감정만을 가지고 그 규정 문언의 통상적 인 의미를 벗어나 확장해석하는 것은 온당하지 않고 , 이는 이 사건 고시 규정을 체계 적으로 정비하고 직접 개정함으로써 해결한 문제라고 본다 .

3 ) 이 사건 고시 제4조 제5항 위반 여부 : 부정

가 ) 제1 처분사유 관련

앞서 인정하였거나 갑 2 , 4 , 12 ~ 14 , 16 ~ 20 , 30 , 31 , 40 , 44호증 ( 가지번호 포함 , 이하 같다 ) 의 각 기재나 영상 , 증인 곽동진 , 차건상의 각 일부 증언 , 변론 전체의 취지 를 통하여 알 수 있는 다음 사정 ( 인정 사실 또는 판단 사항 ) 을 종합하여 볼 때 , 피고가 주장하는 사정이나 제출한 증거들만으로는 원고가 제1 처분사유와 관련하여 이 사건 고시 제4조 제5항을 위반하였다고 보기 어렵다 .

( 1 ) 이 사건 고시 제4조 제5항이 사전 혹은 사후에 상시적으로 웹 서버 접속 로그 기록 분석할 의무를 부과하는 것이라고 볼 수 없음을 앞서 본 바와 같다 .

( 2 ) 원고는 침입차단과 침입탐지 기능이 동시에 구현된 침입방지시스템 ( IPS : Intrusion Prevention System ) 인 Sniper IPS V7 . 0 . e를 , 침입탐지 기능을 수행하는 방화 벽을 , 웹쉘 공격을 방어하기 위한 웹쉘탐지시스템 등을 설치 · 운영하였고 , IPS의 침입차 단 정책을 설정하였으며 침입탐지 로그를 분석하고 로그 훼손을 방지하였다 . 또한 자 동화된 점검 도구를 도입하였고 상시적으로 모의 해킹을 수행하였다 . 따라서 원고는 이 사건 고시 제4조 제5항에서 요구하는 , 침입탐지 또는 침입차단 기능을 갖춘 시스템 을 설치하여 그 용법에 따라 적절히 운영하였다고 본다 .

( 3 ) 파라미터 변조는 웹 브라우저 단계에서 웹 서버 간에 전달하는 파라미터 값을 임의로 변경함으로써 정상적인 경우의 통신 결과와 달라지는 결과를 기도하는 방 식이다 . 파라미터 변조는 취약점이 널리 알려진 해킹 수법이나 , 수많은 웹 서버마다 각 기 다른 파라미터가 존재하고 파라미터에 할당할 수 있는 값도 달라질 수 있기 때문에 점검 대상이 무수히 많고 파라미터 변조가 동일한 방식으로 이루어지거나 항상 일정한 형태로 고정되어 있는 것이 아니어서 , 이를 사전에 탐지하여 차단하기가 쉽지 않다 . 또 한 파라미터 변조 수법은 정상적으로 로그인해서 자신의 요금 정보를 조회할 때와 비 교하면 시스템 입장에서는 서비스계약번호라는 숫자만 다른 숫자 값으로 달라졌기 때 문에 이미 장착해놓은 ' 침입행위 패턴들 ' 과는 달라 정상적인 이용자의 행동과 구별하기 어렵다 .

( 4 ) 원고가 마이올레 홈페이지에 접속한 이용자와 서비스계약번호 대상자가 일치하는지 여부를 확인하는 2차 ' 인증 ' 통제를 하지 않았던 것은 맞다 . 그러나 서비스 계약번호는 원고 시스템 내부에서 검색을 하기 위한 기준값일 뿐 인증 수단이 아니었 으므로 , 마이올레 홈페이지에 접속한 이용자와 서비스계약번호 대상자가 일치하는지를 확인하는 단계가 없었다고 하여 곧바로 이 사건 고시 제4조 제5항을 위반하였다고 볼 수 없다 .

나 ) 제2 처분사유 관련

앞서 인정하였거나 갑 2 , 4 , 5 , 13 , 14 , 16 ~ 20 , 30 , 31호증 , 을 5호증의 각 기 재나 영상 , 증인 곽동진 , 차건상의 각 일부 증언 , 변론 전체의 취지를 통하여 알 수 있 는 다음 사정 ( 인정 사실 또는 판단 사항 ) 을 종합하여 볼 때 , 피고가 주장하는 사정이나 제출한 증거들만으로는 원고가 제2 처분사유와 관련하여 이 사건 고시 제4조 제5항을 위반하였다고 보기 어렵다 .

( 1 ) 이 사건 고시 제4조 제5항이 사전 혹은 사후에 상시적으로 웹 서버 접속 로그 기록을 분석할 의무를 부과하는 것이라고 볼 수 없음을 앞서 본 바와 같다 [ 이와 달리 설령 이 사건 고시 제4조 제5항이 ' 대량 조회를 탐지할 의무 ' 를 부과하는 것이라 고 본다고 하더라도 , 마이올레 홈페이지의 시스템과 같이 방대한 규모의 모든 로그 ( 특 히 웹서버 접속 로그 기록 ) 을 실시간 분석하거나 상시적으로 사후 분석하는 것은 현실 적으로 불가능하다는 점이 참작되어야 한다 .

( 2 ) 원고는 침입차단과 침입탐지 기능이 동시에 구현된 침입방지시스템 ( IPS : Intrusion Prevention System ) 인 Sniper IPS V7 . 0 . e를 , 침입탐지 기능을 수행하는 방화 벽을 , 웹쉘 공격을 방어하기 위한 웹쉘탐지시스템 등을 설치 · 운영하였고 , IPS의 침입차 단 정책을 설정하였으며 침입탐지 로그를 분석하고 로그 훼손을 방지하였다 . 또한 자 동화된 점검 도구를 도입하였고 상시적으로 모의 해킹을 수행하였다 . 따라서 원고는 이 사건 고시 제4조 제5항에서 요구하는 , 침입탐지 또는 침입차단 기능을 갖춘 시스템 을 설치하여 그 용법에 따라 적절히 운영하였다고 본다 .

( 3 ) 을 6호증의 기재에 의하면 해커가 마이올레 홈페이지에 1일 최대 34만 번 접속한 사실을 인정할 수 있기는 하다 . 그러나 마이올레 홈페이지에 대한 1일 접속 건수가 약 3 , 300만 건에 이르는 점에 비추어 해커 접속은 정상 접속의 1 % 미만이다 . 원고가 설치한 침입방지시스템 ( IPS , Sniper IPS V7 . 0 . e ) 은 하나의 IP 주소에서 접속 요 청이 대량으로 발생하거나 다수의 IP 주소에서 동일한 형태의 접속 요청이 대량으로 발생하는 경우 이를 이른바 ' 서비스 거부 공격 ( Dos ) ' 이나 ' 분산형 서비스 거부 공격 ( DDos ) ' 으로 판단하나 , 이는 원고의 침입차단 정책상 초당 4 , 000회 이상 접속할 경우이 다 . 이 사건의 경우 초당 기준으로 환산하면 초당 약 3 . 94회여서 서비스 거부 공격으 로 볼 수 없었다 . 즉 침입방지시스템 ( IPS ) 은 미리 사전식으로 등록된 패턴을 탐지하는 기능으로 , IP주소를 기준으로 한 대량 조회가 서비스 거부 공격에 이르지 않는 한 이를 ' 이상행위 ' 로 탐지하지 못한다 .

다 ) 제3 처분사유 관련

앞서 인정하였거나 갑 53 ~ 55 , 61 , 62호증 , 을 3호증의 각 기재 , 증인 곽동진 , 차건상의 각 일부 증언 , 변론 전체의 취지를 통하여 알 수 있는 다음 사정 ( 인정 사실 또는 판단 사항 ) 을 종합하여 볼 때 , 피고가 주장하는 사정이나 제출한 증거들만으로는 원고가 제3 처분사유와 관련하여 이 사건 고시 제4조 제5항을 위반하였다고 보기 어렵 다 .

( 1 ) 해커는 불상의 방법을 통해 원고의 N - STEP 시스템의 사용자 인증 과정을 거치지 않고 올레클럽 고객 포인트 조회 화면으로 바로 연결되는 URL 주소를 획득하 여 이를 이용해 포인트 조회 화면을 열람함으로써 고객의 개인정보를 유출하였다 . 해 커가 그 URL 주소를 획득한 경위가 밝혀지지 않은 점 , N - STEP 시스템은 상담사의 ID 와 비밀번호로 인증하고 해당 PC의 MAC 주소까지 비교하고 인증토큰이 발행되는 등 다중 인증 과정을 거쳐야 사용할 수 있는 점 등에 비추어 볼 때 , 해커에게 그 URL 주 소가 노출된 것에 대하여 원고에게 어떤 잘못이 있다고 단정하기 어렵다 .

( 2 ) 올레클럽 사이트는 상담사가 고객의 포인트를 조회하기 위한 상담사용 페 이지와 일반 고객이 자신의 포인트를 조회하기 위한 페이지를 모두 포함하므로 , 애초 에 외부에서의 접속도 허용된 사이트였고 , 따라서 외부 IP주소를 차단할 이유가 없었

( 3 ) 원고는 침입차단과 침입탐지 기능이 동시에 구현된 침입방지시스템 ( IPS : Intrusion Prevention System ) 인 Sniper IPS V7 . 0 . e를 , 침입탐지 기능을 수행하는 방화 벽을 , 웹쉘 공격을 방어하기 위한 웹쉘탐지시스템 등을 설치 · 운영하였고 , IPS의 침입차 단 정책을 설정하였으며 침입탐지 로그를 분석하고 로그 훼손을 방지하였다 . 또한 자 동화된 점검 도구를 도입하였고 상시적으로 모의 해킹을 수행하였다 . 따라서 원고는 이 사건 고시 제4조 제5항에서 요구하는 , 침입탐지 또는 침입차단 기능을 갖춘 시스템 을 설치하여 그 용법에 따라 적절히 운영하였다고 본다 . 한편 이 사건 고시 제4조 제5 항이 사전 혹은 사후에 상시적으로 웹 서버 접속 로그 기록 분석할 의무를 부과하는 것이라고 볼 수 없음을 앞서 본 바와 같다 .

다 . 이 사건 고시 제4조 제9항에 관하여

1 ) 당사자의 주장

가 ) 원고 ,

개인정보처리시스템은 데이터베이스관리시스템 ( DBMS ) 만을 의미하고 여기에 웹 서버 등은 포함되지 않는다 . 이 사건 고시 제4조 제9항은 일반 이용자의 보편적 접근 을 통하여 정보가 유출되지 않도록 조치를 취하라는 것이고 , 파라미터 변조와 같은 해 킹을 통하여 정보가 유출되지 않도록 조치를 취하여야 한다는 의미가 아니다 . 이 사건 고시 제4조 제9항의 ' 조치를 취하여야 한다 ' 의 의미는 필요하고 합리적인 조치를 취하 여 취약점을 최소화하라는 것이고 , 원고는 그런 조치를 취하였다 .

나 ) 피고 ,

개인정보처리시스템은 데이터베이스시스템 ( DBMS ) 뿐만 아니라 이와 연동된 웹 서버나 중계 서버 등이 포함된다 . 이 사건 고시 제4조 제9항은 인터넷 홈페이지를 통 한 개인정보 유출을 방지하기 위한 규정으로 , 일반 이용자의 접근뿐만 아니라 해커의 공격으로 인한 개인정보 유출의 경우도 적용된다 .

마이올레 홈페이지의 웹 서버는 이용자 요금명세서 조회를 위해 DB 서버와 상 시적으로 연동되어 데이터를 매개 처리하는 시스템이므로 개인정보처리시스템에 해당 한다 . 원고는 이 사건 고시 제4조 제9항에 따라 인터넷 홈페이지에서 발생할 수 있는 잘 알려진 웹 취약점인 ' 파라미터 변조 ' 에 대해 미리 방지할 의무가 있다 .

해커는 열람 권한이 없는 퇴직자 ID를 이용하여 아무런 인증 없이 올레클럽에 접속하여 개인정보를 외부로 유출하였다 . 이는 인증 또는 인가받지 않은 접근이 가능 하도록 설계한 것으로 이 사건 고시 제4조 제9항을 위반한 것이다 .

2 ) 이 사건 고시 제4조 제9항 해석

가 ) ' 개인정보처리시스템 ' 의 의미

다음 사정에 비추어 볼 때 , 개인정보처리시스템은 기본적으로 소위 ' 내부 영역 ' 에 있는 데이터베이스관리시스템을 의미하고 , 웹 서버나 웹 페이지는 이에 포함되지 않는다고 본다 .

( 1 ) 개인정보처리시스템이라는 용어는 정보통신망법 시행령에 처음 등장하는데 , 그 시행령 제15조 제2항 제1호는 개인정보처리시스템을 ' 개인정보를 처리할 수 있도록 체 계적으로 구성한 데이터베이스시스템 ' 이라고 정의하고 있다 . 이 사건 고시 제2조 제4호 또한 동일한 내용으로 정의하고 있다 . 여기에다 개인정보처리시스템이라는 용어가 사 용된 다른 규정 , 즉 그 시행령 제15조 제3항 ) , 제5항10 ) 의 규정 내용까지 감안할 때 , 개인정보처리시스템은 기본적으로 DB 서버를 의미한다고 본다 .

( 2 ) 이 사건 고시 해설서는 " 개인정보처리시스템은 법 시행령 제15조 제2항 제1호 에 따라 개인정보를 보관 · 처리하기 위한 시스템이다 . 일반적으로 체계적인 데이터 처리 를 위해 DBMS ( Database Management System ) 를 사용하고 있으나 , 이용자의 개인정보 보관 처리를 위해 파일처리시스템 등을 구성한 경우 개인정보처리시스템에 포함시키는 것이 타당하다 " 고 설명하고 있을 뿐 , DB 서버와 연동된 시스템이나 웹 서버 등을 포함 하고 있지 않다 .

( 3 ) 한편 ' 행정자치부 고시 해설서 ' ( 을 8호증 ) 에 개인정보처리시스템을 " DB ( 데이터 베이스 ) 자체뿐 아니라 , DB에 연결되어 DB를 관리하거나 DB의 개인정보를 처리할 수 있는 응용프로그램 ( 예 : 웹서버 ) 까지 포함된다 " 고 되어 있는 것은 맞다 . 그러나 이는 ' 개 인정보보호법 ' 의 위임을 받은 행정자치부 고시에 대한 해설서일 뿐이고 , 이 사건 해킹 사고 후인 2015 . 2 . 경에 각종 해킹 사고의 원인을 분석하고 대응방안을 마련하는 차원 에서 위와 같은 내용을 포함시킨 것으로 본다 . 따라서 정보통신망법 시행령과 이 사건 고시 , 그 해설서에 개인정보처리시스템의 정의 규정이 있음에도 그 문언의 통상적 의 미를 넘어 위와 같이 개인정보처리시스템의 범위를 넓게 해석할 수는 없다 .

( 4 ) 또한 ' 정보통신서비스 제공자 등을 위한 외부 인터넷망 차단조치 안내서 ' ( 을 9 호증 ) 에 " ' 개인정보처리시스템 ' 이란 개인정보를 이용한 데이터 처리를 위해 체계적으로 구성한 데이터베이스관리시스템 ( DBMS ) 을 말하고 개인정보 DB에 접근하기 위한 중계 서버 , 애플리케이션 등도 포함시키는 것이 타당하다 " 고 되어 있는 것은 맞다 . 그러나 그 ' 중계 서버 , 애플리케이션 등 ' 에 당연히 웹 서버가 포함된다고 단정할 수 없을 뿐만 아니라 , 정보통신망법 시행령과 이 사건 고시 규정의 문언을 넘어 그와 같이 확장해석 할 수 없다 .

( 5 ) 개인정보처리시스템이 ' 내부 영역 ' 을 넘어 인터넷망과 접점을 이루는 ' DMZ 영 역 ' 11 ) 에 존재하는 웹 서버에까지 확장된다고 볼 수 없다 . 웹 서버는 ' DMZ 영역 ' 에 존 재하여 ' 내부 영역 ' 에 존재하는 다른 시스템들에 비해 DB 자체와의 연계성에 근본적인 차이가 있고 수많은 일반 이용자들의 접속이 상시적으로 이루어지는 특성상 기술적 · 관 리적 보호조치 관점에서도 달리 평가할 필요성이 있기 때문이다 .

나 ) 이 사건 고시 제4조 제9항의 규율 범위

( 1 ) 이 사건 고시의 해설서는 이 사건 제4조 제9항에 관하여 다음과 같이 설 명하고 있다 .

( 2 ) 확장해석 금지에 관한 법리 , 이 사건 고시 제4조 제9항의 규정 내용 , 그에 관한 해설서의 내용 등을 종합하여 볼 때 , 위 규정은 기본적으로 ' 원고의 내부적 요인 ' ( 즉 개인정보취급자의 부주의 , 인터넷 홈페이지 운영자나 자료 게시 담당 직원의 과실 , 인터넷 홈페이지 개발 시 간과하여 발생한 취약점 등 ) 으로 검색엔진 등을 통하여 개인 정보가 노출되지 않도록 조치를 취하라는 것이고 , 나아가 ' 파라미터 변조 ' 와 같은 해킹 을 통한 개인정보 누출 방지를 직접적으로 규율하는 것으로 보기는 어렵다 .

3 ) 이 사건 고시 제4조 제9항 위반 여부 : 부정

가 ) 제1 처분사유 관련

앞서 인정하였거나 갑 2 , 12 , 13 , 20 , 26 , 30 , 31 , 33 ~ 42 , 48 , 56호증의 각 기 재 , 증인 곽동진 , 차건상의 각 일부 증언 , 이 법원의 롯데정보통신 주식회사에 대한 사 실조회 결과 , 변론 전체의 취지를 통하여 알 수 있는 다음 사정 ( 인정 사실 또는 판단 사항 ) 등을 종합하여 볼 때 , 피고가 주장하는 사정이나 제출한 증거들만으로는 원고가 제1 처분사유와 관련하여 이 사건 고시 제4조 제9항을 위반하였다고 보기 어렵다 .

( 1 ) ' 개인정보처리시스템 ' 은 기본적으로 마이올레 홈페이지의 DB 서버를 의미 하고 , 웹 서버나 웹 페이지가 이에 포함된다고 볼 수 없음은 앞서 본 바와 같다 . 원고 가 운영하는 마이올레 홈페이지는 개인정보처리시스템이라고 볼 수 없으므로 , 원고가 마이올레 홈페이지에 이용자와 서비스계약번호 대상자가 일치하는지 여부에 관한 인증 통제를 하지 않았다 하더라도 이 사건 고시 제4조 제9항을 위반하였다고 볼 수 없다 .

( 2 ) 또한 아래에서 보는 바와 같이 원고는 웹 취약점을 점검하고 이를 최소화 하는 조치를 취하였다 .

( 가 ) 수많은 웹 서버마다 각기 다른 다수의 파라미터가 존재하고 파라미터에 할당할 수 있는 값도 달라질 수 있기 때문에 파라미터 변조를 사전에 방지하기는 어렵 다 . 12 ) 파라미터 변조라는 취약점을 사전에 발견하기 위한 방법으로 수동 검사와 자동 화된 스캐닝툴이 있다 . 수동 검사는 보안 전문가가 자신의 경험과 지식을 이용하여 소 스코드를 한 줄 한 줄 점검하는 형태로서 , 가장 효과적인 방법이나 많은 비용과 시간 을 소모하며 오류를 발견하지 못하고 넘어갈 위험이 있다 . 또한 자동화된 스캐닝툴은 인터넷 홈페이지에 상당히 많은 파라미터가 존재하는데다 웹 서비스 환경에서 웹 애플 리케이션 소스 코드 변경이 발생할 때마다 대규모 웹 서비스에 대해서 취약점을 전체 적으로 매번 진단해야 하는 점 등으로 인하여 파라미터 변조 취약점을 모두 탐지하는 데 한계가 있다 . 또한 대규모 웹 서비스를 운영 중인 상황에서는 자동화된 스캐닝툴로 파라미터 전체를 분석할 경우 DB 훼손 , 서비스 장애 등 치명적인 문제가 발생할 가능 성이 존재한다 .

( 나 ) 원고는 2006 . 10 . 25 . IBM Security AppScan을 , 2006 . 10 . 1 . HP Fortify Static Code Analyzer라는 자동화된 점검 도구를 도입하였다 . IBM Security AppScan과 HP Fortify Static Code Analyzer은 OWASP 10대 취약점을 검출할 수 있 는 기능을 갖추고 있다 . 그리고 원고는 IBM Security AppScan과 HP Fortify Static Code Analyzer를 원고의 보안점검관리 포털 ( Security Management Portal , SMP ) 에 연 동시킴으로써 , 마이올레 홈페이지 등 원고 운영 웹사이트 개발자들이 소프트웨어 소스 코드를 작성 및 수정 ( 유지 · 보수 ) 하는 단계에서부터 위와 같은 자동화된 점검 도구를 활 용하여 취약점의 존재를 최소화하도록 하였다 . 또한 원고는 2012 . 5 . 경부터 보안점검관 리 포털 ( SMP ) 을 이용하여 자신이 작성한 소스코드에 취약점이 있는지 여부를 자가 진 단할 수 있는 환경을 구축하고 이에 대한 전사적인 교육 및 점검을 수행하였다 .

원고는 2012 . 11 . KTDS로 하여금 , 2013 . 7 . 경 롯데정보통신 소속 보안 전문 가로 하여금 마이올레 홈페이지의 시스템을 대상으로 모의해킹을 수행하도록 하였다 . 롯데정보통신은 웹 취약점에 관해서도 모의해킹을 수행하였다 . 또한 국가정보원 IT보 안인증사무국이 인증한 침입방지시스템 ( IPS ) 을 설치 · 운영하였다 .

나 ) 제4 처분사유 관련

다음 사정에 비추어 볼 때 , 피고가 주장하는 사정이나 제출한 증거들만으로는 원 고가 제4 처분사유와 관련하여 이 사건 고시 제4조 제9항을 위반하였다고 보기 어렵다 .

( 1 ) 앞서 본 바와 같이 , 이 사건 고시 제4조 제9항은 기본적으로 일반적 이용 자의 보편적 접근을 통하여 개인정보가 유출되지 않도록 조치를 취하라는 규정이지 , 올레클럽 관련 URL을 불상의 방법으로 획득하는 것과 같은 해킹의 경우를 직접적으로 규율하기 위한 규정이 아니다 .

( 2 ) 해커는 불상의 방법을 통해 원고의 N - STEP 시스템의 사용자 인증 과정을 거치지 않고 올레클럽 고객 포인트 조회 화면으로 바로 연결되는 URL 주소를 획득하 여 이를 이용해 포인트 조회 화면을 열람함으로써 고객의 개인정보를 유출하였다 . 해 커가 그 URL 주소를 획득한 경위가 밝혀지지 않은 점 , N - STEP 시스템은 상담사의 ID 와 비밀번호로 인증하고 해당 PC의 MAC 주소까지 비교하고 인증토큰이 발행되는 등 다중 인증 과정에 거쳐야 사용할 수 있는 점 등에 비추어 볼 때 , 해커에 그 URL 주소 가 노출된 것에 대하여 원고에게 어떤 잘못이 있다고 단정하기 어렵다 .

( 3 ) 앞서 본 바와 같이 , 원고는 올레클럽 시스템에도 웹 취약점을 점검하기 위 하여 IBM Security AppScan , HP Fortify Static Code Analyzer 등 자동화된 점검 도구 를 도입 · 활용하였고 외부 보안 전문가를 통하여 모의해킹을 수시로 수행하는 등 취약 점을 최소화하기 위하여 현실적으로 취할 수 있는 조치들을 취하였다 .

라 . 소결론

구 정보통신망법 제64조의3에 의하면 피고는 정보통신서비스 제공자 등의 위반행위 에 대하여 과징금 부과 여부에 관하여 재량을 가진다 . 그런데 원고가 이 사건 고시 제 4조 제2항을 위반한 것은 맞지만 이 사건 고시 제4조 제5항 , 제9항을 위반하였다고 볼 수 없음은 위에서 본 바와 같다 . 피고는 원고가 이 사건 고시 제4조 제5항 , 제9항도 위반하였음을 전제로 이 사건 처분을 하였으므로 , 이 사건 처분은 재량권을 일탈 · 남용 한 것으로 위법하다 .

이 사건 처분이 행정청인 피고의 재량행위에 해당하는 이상 , 이 법원은 재량권 일 탈 · 남용 유무만 판단할 수 있을 뿐 재량권의 범위 내에서 어느 정도가 적정한 것인지 를 판단할 수 없으므로 , 이 사건 처분 전부를 취소할 수밖에 없다 .

5 . 결론

원고의 청구는 이유 있어 인용한다 .

판사

재판장 판사 홍진호

판사 박광민

판사 김노아

주석

1 ) 서비스계약번호는 마이올레 홈페이지에서 가입자를 식별하는 번호로 , 각 가입자가 가입한 서비스별로 고유하게

부여되는 9자리 숫자의 일련번호이다 . 1명의 가입자가 원고가 제공하는 서비스 중 여러 서비스에 가입한 경우 ,

해당 가입자에게는 복수의 서비스계약번호가 부여된다 .

2 ) 쿠키 ( cookie ) 란 인터넷 사용자가 어떤 웹 사이트를 방문할 경우 그 사이트가 사용하고 있는 서버에서 인터넷 사

용자의 컴퓨터에 작성하는 작은 기록 정보 파일을 말한다 . 이 기록 파일에 담긴 정보는 인터넷 사용자가 같은

웹 사이트를 방문할 때마다 수시로 바뀌고 , 웹 브라우저는 저장되어 있는 정보를 서버에 보내 이전의 작업이나

상태 정보를 서버에 알려준다 .

3 ) ESB ( Enterprise Service Bus ) 서버란 여러 서비스 , 애플리케이션 , 데이터 등을 연결하는 중개 역할을 하는 서버

이다 .

4 ) API ( Application Programming Interface ) 란 소프트웨어를 제작할 때 구성요소 간에 작업 내역 , 입력값 ( input ) , 출

력값 ( output ) 등을 미리 정한 대로 호출함으로써 효율적으로 동작하게 하는 모듈화 방식이자 호출 규약 ( 프로토

콜 ) 을 일컫는다 .

5 ) 원고의 무선 영업전산 시스템으로 무선 이동통신 ( 휴대전화 ) 개통과 사용을 위해 고객정보를 등록 , 관리하고 고객

이 사용한 과금 내역을 계산하여 청구하는 시스템이다 .

6 ) VPN ( Virtual Private Network , 가상 사설망 ) 은 공중망인 인터넷에서 사설 네트워크를 구현하기 위한 기술이다 . 통

신을 하는 양쪽의 망을 하나의 물리적인 전용선으로 직접 연결하는 대신 , 양쪽에 미리 약속한 암호화 설정을 하

여 모든 통신 내용을 암호화 전송함으로써 누구나 접속할 수 있는 인터넷 망을 통해서도 마치 사적인 망을 구

현한 것과 같은 효과를 낸다 . 표준화된 암호화 기술을 사용하여 가상의 터널을 만듦으로써 전송 구간에 있는 임

의의 제삼자가 전송 내용을 도청하거나 조작할 수 없는 안전한 전송 방법으로 인정받고 있다 .

7 ) MAC 주소 ( Media Access Control Address , 매체 접근 제어 주소 ) 는 컴퓨터 시스템의 네트워크 접속 카드라는

하드웨어 장치에 부여되어 있는 고유번호이다 . 각 제조업체가 모든 네트워크 접속 카드마다 서로 다른 MAC 주

소를 부여하고 있으므로 컴퓨터를 유일하게 특정할 수 있는 장치 식별 주소 ’ 로 사용된다 .

8 ) 개인정보 처리자는 정보통신망을 통한 불법적인 접근 및 침해사고 방지를 위해 다음 각 호의 기능을 포함한 조

치를 하여야 한다 .

1 . 개인정보처리시스템에 대한 접속 권한을 IP ( Internet Protocol ) 주소 등으로 제한하여 인가받지 않은 접근을 제한

2 . 개인정보처리시스템에 접속한 IP ( Internet Protocol ) 주소 등을 분석하여 불법적인 개인정보 유출 시도를 탐지

9 ) ③ 법 제28조 제1항 제3호에 따라 정보통신서비스 제공자등은 접속기록의 위조 · 변조 방지를 위하여 다음 각 호

의 조치를 하여야 한다 .

1 . 개인정보취급자가 개인정보처리시스템에 접속하여 개인정보를 처리한 경우 접속일시 , 처리내역 등의 저장

및 이의 확인 · 감독

2 . 개인정보처리시스템에 대한 접속기록을 별도 저장장치에 백업 보관

10 ) ⑤ 법 제28조 제1항 제5호에 따라 정보통신서비스 제공자등은 개인정보처리시스템 및 개인정보취급자가 개인

정보 처리에 이용하는 정보기기에 컴퓨터바이러스 , 스파이웨어 등 악성프로그램의 침투 여부를 항시 점검 · 치료

할 수 있도록 백신소프트웨어를 설치하여야 하며 , 이를 주기적으로 갱신 · 점검하여야 한다 .

11 ) IT 용어로서의 DMZ 또는 중립지대란 ' 내부 네트워크와 외부 네트워크 사이에 일종의 중립 지역에 설치되는 호

스트 또는 네트워크 ' 를 말하고 이를 통해 외부 사용자가 정보를 담고 있는 내부 서버에 직접 접근하는 것을 방

지한다 . 외부 사용자가 DMZ 호스트의 보안을 뚫고 들어오더라도 내부의 정보는 유출되지 않는 효과를 노리는

것을 말한다 .

12 ) 파라미터 변조를 방지하기 위해서 실시간 모니터링이 가능하나 , 경제적 비용이 많이 들고 그 효용성이 낮다 .

을 20 ~ 24호증의 각 기재에 의하면 파라미터 변조는 OWASP 10대 웹 취약점으로 잘 알려진 취약점이고 해킹

기술의 수준이 낮은 것은 맞다 . 그러나 잘 알려져 있는 취약점이라고 하여 쉽게 방지할 수 있는 것은 아니다 .

별지

별지 1

관련 법령

제28조 ( 개인정보의 보호조치 )

① 정보통신서비스 제공자등이 개인정보를 취급할 때에는 개인정보의 분실 · 도난 · 누출 · 변조 또 는 훼손을 방지하기 위하여 대통령령으로 정하는 기준에 따라 다음 각 호의 기술적 · 관리적 조 치를 하여야 한다 .

2 . 개인정보에 대한 불법적인 접근을 차단하기 위한 침입차단시스템 등 접근 통제장치의 설치 · 운영

6 . 그 밖에 개인정보의 안전성 확보를 위하여 필요한 보호조치

② 정보통신서비스 제공자등은 이용자의 개인정보를 취급하는 자를 최소한으로 제한하여야 한 다 .

제64조의3 ( 과징금의 부과 등 )

① 방송통신위원회는 다음 각 호의 어느 하나에 해당하는 행위가 있는 경우에는 해당 정보통 - 신서비스 제공자 등에게 위반행위와 관련한 매출액의 100분의 1 이하에 해당하는 금액을 과징 장 금으로 부과할 수 있다 . 다만 , 제6호에 해당하는 행위가 있는 경우에는 1억원 이하의 과징금을 을 부과할 수 있다 .

6 . 제28조 제1항 제2호부터 제5호까지의 조치를 하지 아니하여 이용자의 개인정보를 분실 · 도 난 · 누출 · 변조 또는 훼손한 경우

제15조 ( 개인정보의 보호조치 )

② 법 제28조 제1항 제2호에 따라 정보통신서비스 제공자등은 개인정보에 대한 불법적인 접근 을 차단하기 위하여 다음 각 호의 조치를 하여야 한다 .

1 . 개인정보를 처리할 수 있도록 체계적으로 구성한 데이터베이스시스템 ( 이하 " 개인정보처리시 스템 " 이라 한다 ) 에 대한 접근권한의 부여 · 변경 · 말소 등에 관한 기준의 수립 · 시행

2 . 개인정보처리시스템에 대한 침입차단시스템 및 침입탐지시스템의 설치 · 운영

5 . 그 밖에 개인정보에 대한 접근통제를 위하여 필요한 조치

⑥ 방송통신위원회는 제1항부터 제5항까지의 규정에 따른 사항과 법 제28조 제1항 제6호에 따른 그 밖에 개인정보의 안전성 확보를 위하여 필요한 보호조치의 구체적인 기준을 정하여 고시하여야 한다 .

구 개인정보의 기술적 · 관리적 보호조치 기준 ( 2015 . 5 . 19 . 방통통신위원회 고시 제2015 - 3 호로 개정되기 전의 것 )

제1조 ( 목적 )

이 기준은 「 정보통신망 이용촉진 및 정보보호 등에 관한 법률 」 ( 이하 " 법 ” 이라 한다 ) 제28조 제1항 및 같은 법 시행령 제15조 제6항에 따라 정보통신서비스 제공자등이 이용자의 개인정보 를 취급함에 있어서 개인정보가 분실 · 도난 · 누출 · 변조 훼손 등이 되지 아니하도록 안전성을 확 보하기 위하여 취하여야 하는 기술적 · 관리적 보호조치의 구체적인 기준을 정하는 것을 목적으 로 한다 .

제2조 ( 정의 )

이 기준에서 사용하는 용어의 뜻은 다음과 같다 .

4 . " 개인정보처리시스템 " 이라 함은 개인정보를 처리할 수 있도록 체계적으로 구성한 데이터베 이스시스템을 말한다 .

제4조 ( 접근통제 )

② 정보통신서비스 제공자등은 전보 또는 퇴직 등 인사이동이 발생하여 개인정보취급자가 변 경되었을 경우 지체 없이 개인정보처리시스템의 접근권한을 변경 또는 말소한다 .

⑤ 정보통신서비스 제공자등은 정보통신망을 통한 불법적인 접근 및 침해사고 방지를 위해 다 음 각 호의 기능을 포함한 시스템을 설치 · 운영하여야 한다 .

1 . 개인정보처리시스템에 대한 접속 권한을 IP주소 등으로 제한하여 인가받지 않은 접근을 제한

2 . 개인정보처리시스템에 접속한 IP주소 등을 재분석하여 불법적인 개인정보 유출 시도를 탐지

⑨ 정보통신서비스 제공자등은 취급 중인 개인정보가 인터넷 홈페이지 , P2P , 공유설정 등을 통하여 열람권한이 없는 자에게 공개되거나 외부에 유출되지 않도록 개인정보처리시스템 및 개인정보취급자의 컴퓨터에 조치를 취하여야 한다 .

별지 2 .

이 사건 고시의 해설서

1 . 개요

2 . 개인정보의 보호조치 기준의 법적 성격

○ 본 기준은 가이드라인이나 지침과 같은 권고가 아니며 법률에 의하여 반드시 준수하여야 하는 의무사항을 구체화한 것으로 , 동 기준을 위반할 경우 법률에 따른 형사처벌이나 행정처 분이 부과될 수 있다 .

○ 본 해설서는 보호조치 기준에 대한 구체적인 사례 등을 제시하여 정보통신서비스 제공자 등이 관련 기준을 해석 적용함에 있어 오해의 소지를 없애고 자발적으로 준수할 수 있도록 지 원하기 위한 것으로 행정지도의 성격을 갖는다고 볼 수 있다 . 다만 해설서에서 소개된 기준 이행방법은 사업자의 이해제고를 위해 영세사업자를 고려한 최소한의 기준을 제시한 것으로 사업자의 규모나 서비스의 특징을 모두 반영한 것은 아니다 .

IⅢ . 조문별 기준 해설

2 . 정의

【 해설 】

▶ 개인정보처리시스템은 법 시행령 제15조 제2항 제1호에 따라 개인정보를 보관 처리하기 위한 시스템이다 . 일반적으로 체계적인 데이터 처리를 위해 DBMS ( Database Management System ) 를 사용하고 있으나 , 이용자의 개인정보 보관 처리를 위해 파일처리시스템 등을 구성 한 경우 개인정보처리시스템에 포함시키는 것이 타당하다 .

4 . 접근통제

【 취지 】

▶ 접근통제의 목적은 개인정보처리시스템에 대하여 인가되지 않은 접근을 차단하는 것으 로 , 인가되지 않은 접근은 개인정보의 불법 사용 , 누출 , 변조 훼손 등을 야기할 수 있으므로 적절히 차단되어야 한다 .

- 일반적으로 시스템 사용자는 식별과 인증이라는 보안정책에 의해 구분되어 허용 여부가 결정된다 . 식별과 인증은 시스템 자원을 보호하기 위한 가장 기본적인 접근통제 수단이다 .

▶ 개인정보 보호 책임은 인력의 채용부터 퇴직 시까지 지속되어야 하고 , 해당 인력들의 고 의 또는 실수로 인한 정보의 누출이나 변조 훼손 등의 위험을 예방하고 대응하기 위해 기본적 인 내부인력에 대한 접근통제 조치들이 필요하다 .

【 해설 】

▶ 관리자 계정을 가진 자는 개인정보처리시스템에 접근한 모든 행위에 대해 책임이 있다는 점을 인식하고 , 개인정보취급자의 개인정보처리시스템 접근에 대한 권한을 통제하기 위한 절 차를 수립하여 적용하여야 한다 .

- 조직 내의 임직원 전보 또는 퇴직 등 인사이동을 통해 사용자 계정의 변경 · 삭제가 필요 한 경우에는 공식적인 사용자 계정 관리 절차에 따라 통제될 수 있도록 한다 .

- 내부 인력의 퇴직 시 해당 인력의 계정뿐만 아니라 해당 인력이 알고 있는 고용계정에 대 - 한 위험도 존재하게 된다 . 따라서 내부 인력의 퇴직 시에는 해당 인력의 계정을 삭제하고 내 부 인력들이 공용으로 사용하는 계정의 비밀번호를 즉시 변경하도록 지침에 반영하여 이행하 도록 한다 .

- 임직원의 퇴직 시 계정을 폐쇄하고 접근권한을 효과적으로 제거하기 위해서는 퇴직 점검 표에 사용계정의 폐쇄항목을 반영하여 , 계정의 폐쇄 여부에 대해 확인을 받는 것이 바람직하 다 .

▶ 정보통신망을 통해 개인정보처리시스템에 불법적으로 접근하는 행위를 방지 차단하기 위해 아래와 같은 시스템 등을 설치 · 운영함으로써 네트워크 보안을 강화하여야 한다 .

- 개인정보처리시스템으로의 접근을 IP 주소 등으로 제한하여 인가받지 않은 자를 차단하는 기능 ( 침입차단기능 ) 을 갖는 시스템의 설치 · 운영

- 개인정보처리시스템에 접속한 IP 주소 등을 재분석하여 불법적인 개인정보 유출 시도를 탐지하는 기능 ( 침입탐지기능 ) 을 갖는 시스템의 설치 · 운영

▶ 침입차단 및 침입탐지 기능을 갖춘 설비의 설치 방법

- 일정 규모 이상의 개인정보처리시스템을 운영하고 있는 사업자는 전문기업이 제공하는 침 입차단시스템 및 침입탐지시스템을 설치 · 운영하거나 , 침입차단시스템과 침입탐지시스템이 동시 에 구현된 침입방지시스템 ( IPS : Intrusion Prevention System ) , 웹방화벽 또는 보안 운영체제 ( Secure OS ) 등을 도입할 수 있다 .

※ 국내에서 인증 받은 시스템에 대한 정보는 국가정보원 IT보안인증사무국 웹사이트 ( service . nis . go . kr ) 에서 확인할 수 있다 .

▶ 불법적인 접근 및 침해사고 방지를 위한 목적 달성을 위해서는 침입차단과 침입탐지 기능 을 갖는 시스템 도입과 더불어 침입차단 정책 설정 및 침입탐지 로그 분석 , 로그 훼손 방지 등 적절한 운영 · 관리가 중요하다 .

▶ 개인정보취급자의 부주의로 고객 개인정보가 인터넷 홈페이지 또는 P2P를 통해 게시되게 나 , 공유 설정된 PC 폴더에 고객명단 파일을 둠으로써 열람 권한이 없는 자에게 공개되는 사 례가 많이 발견되고 있다 .

▶ 과실로 인한 인터넷 홈페이지에서 노출 방지

- 인터넷 홈페이지 운영자 또는 자료게시 담당 직원의 실수로 게시판 등에 고객 주민등록번 호 등이 포함된 파일을 게시하는 사례가 있다 .

- 이를 방지하기 위하여 다음과 같은 조치를 취하여야 한다 .

1 . 웹사이트를 통해 고객의 개인정보를 수집 · 관리하는 경우에는 ID 및 비밀번호를 통한 사 용자 인증 ( login ) 기능을 적용하여야 한다 .

1 . 수시로 웹사이트 게시판 등에서의 주민번호 노출 여부 등을 점검하여 조치하도록 한다 . ▶ 인터넷 홈페이지 취약점으로 인한 노출 방지

- 인터넷 홈페이지 개발시 보안기준을 따르지 않아 발생하는 취약점으로 인해 구글 등의 검 색엔진을 통해 개인정보 DB가 노출되는 사례도 발생하므로 수시로 인터넷 홈페이지 취약점을 점검하여 조치하도록 한다 .

※ 한국인터넷진흥원 ( KISA ) 은 웹 취약점 원격점검서비스 ( http : / / toolbox . krcret . or . kr ) 를 통 해 중소기업 또는 비영리 단체를 대상으로 무료로 제공하고 있다 .

- 회사 홈페이지를 개발할 때 한국인터넷진흥원 ( KISA ) 이 권고하는 웹 보안서비스 ( http : / / toolbox . krcret . or . kr - 웹 보안 서비스 ) 를 따르도록 하여 취약점을 최소화한다 . 끝 .